Tácticas Avanzadas de Seguridad en Dispositivos

En la época digital presente, la protección de los dispositivos se ha convertido en una necesidad esencial para salvaguardar nuestra información privada y profesional. Ya sea un teléfono móvil, una tableta o una PC, los sistemas de desbloqueo son instrumentos vitales que nos facilitan acceder a nuestras datos de forma segura. Con el continuo aumento de amenazas cibernéticas y el robo de datos, contar con tácticas avanzadas de protección es más importante que nunca.

El acceso de aparatos puede efectuarse a través de varias estrategias, tales como patrones de desbloqueo, PINs de seguridad, claves de entrada, e incluso sistemas biométricos tales como la huella dactilar y el identificación facial. Asimismo, existen herramientas de acceso remoto y opciones de restauración que hacen más fácil el ingreso a aparatos en situaciones donde haber olvidado las claves de acceso. Este texto analizará en profundidad estos métodos, su eficacia y de qué manera ajustarlos para maximizar la seguridad de los dispositivos y la confidencialidad de nuestros datos.

Métodos de Desbloqueo

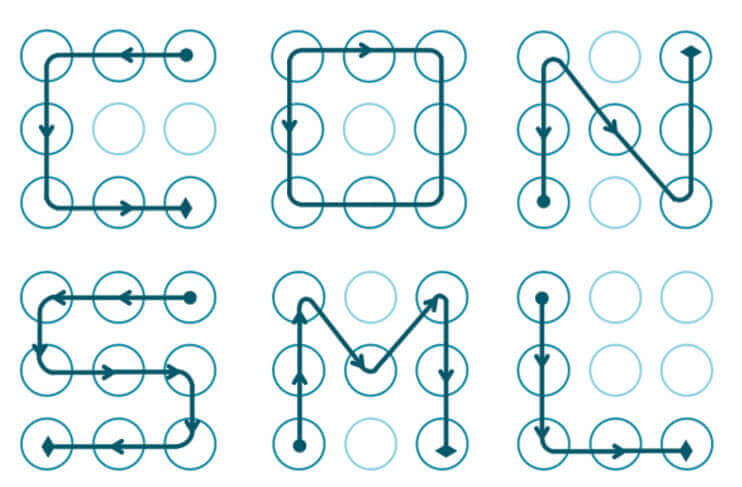

El liberación de equipos es crucial para asegurar la protección y la confidencialidad de la información personal. Existen varios enfoques que los propietarios pueden utilizar para entrar a sus móviles, computadoras o tablets. Dentro de los enfoques más frecuentes se halla el dibujo de desbloqueo y el PIN de protección, que facilitan a los dueños introducir una clave específica para acceder a sus dispositivos de manera ágil y directa. Además, la clave de entrada proporciona una capa de protección adicional, particularmente en los aparatos que mantienen información confidencial.

Con el progreso de la tecnología, también han emergido sistemas de acceso más avanzados, como la lectura de huellas y el reconocimiento facial. Estas alternativas de biometría no solo proporcionan protección, sino también mejoran la facilidad del propietario, ya que permiten desbloquear aparatos sin requerimiento de recordar patrones o claves. La adopción de estas tecnologías ha logrado que los usuarios se sientan más seguros al usar sus dispositivos móviles en la vida cotidiana.

Además de los sistemas de desbloqueo tradicionales y basados en biometría, existen herramientas de desbloqueo remoto que permiten a los propietarios restablecer el acceso a sus equipos en caso de extravio o bloqueo. Aplicaciones como Find My Device y Buscar Mi iPhone ofrecen soluciones para recuperar la contraseña o acceder al aparato de manera a distancia, garantizando de este modo la seguridad de la data privada sin requerimiento de realizar un reinicio de fábrica. Esto es fundamental para asegurar la seguridad de los aparatos móviles sin sacrificar datos valiosos.

Seguridad Biométrica

La seguridad biométrica ha cambiado la manera en que desbloqueamos nuestros dispositivos. Utilizando rasgos biométricos como las huellas dactilares y el identificación facial, los sistemas biométricos ofrecen un método de desbloqueo que es no solo seguro, sino también práctico. A diferencia de los métodos tradicionales, como el código PIN o la contraseña de acceso, la biometría elimina la obligación de memorización información que puede ser olvidada o robada.

Los dispositivos de reconocimiento de huellas son cada vez más comunes en smartphones y tablets, ofreciendo un acceso rápido y rápido. Estos dispositivos capturan y almacenan la información biométrica del usuario de manera segura, permitiendo un acceso instantáneo con solo un toque. Además, el sistema de identificación facial ha ganado popularidad, permitiendo que el usuario acceda a su aparato con un rápido vistazo, lo cual refuerza la protección ante el ingreso no permitido.

Sin embargo, si bien la biometría es muy eficiente, no es perfecta. Es fundamental complementar estas tecnologías con configuraciones de protección adicionales, como el definición de un patrón de desbloqueo o un número PIN, para garantizar una protección robusta de la información personal. La unión de estrategias biométricas y tradicionales ofrece una extra de protección, defendiendo así los datos importantes en nuestros dispositivos y permitiendo un acceso sencillo. ### Herramientas Recuperativas

Los instrumentos de recuperación son cruciales para recuperar la entrada a equipos en situaciones de cierre. Apps como Buscar mi dispositivo de Google y Find My iPhone de Apple permiten a los propietarios hallar sus propios equipos perdidos, así como bloquear o eliminar a distancia. Estas funcionalidades no solo asisten a restaurar el acceso, sino que también defienden los datos personales en caso de pérdida, asegurando que datos críticos no caiga en terceros.

Otra estrategia eficaz es la utilización de software de restauración específico para cada marca de dispositivo. Por ejemplo es iTunes, que permite a los usuarios restaurar sus propios iPhones a la versión original en caso de que no recuerden su clave. A pesar de esto, este método puede suponer que se pierdan datos, por eso es que es sugerible realizar respaldo de información regularmente. En situaciones de aparatos Android, herramientas como Mi desbloqueo de Xiaomi y Oppo ID son útiles para liberar el acceso sin tener que borrar datos, lo que facilita un acceso más seguro.

Finalmente, las opciones de seguridad y las técnicas de bloqueo son esenciales para salvaguardar de datos. Los usuarios deben configurar opciones como el reconocimiento biométrico facial o la identificación por huellas dactilares para facilitar el acceso veloz mientras mantienen un nivel de seguridad elevado. Establecer un PIN de seguridad robusto o un dibujo de desbloqueo también es esencial para prevenir entradas no permitidas y preservar la integridad de la información personal guardada en los equipos.

Configuración de Seguridad

La configuración de protección es esencial para proteger nuestros dispositivos y la información privada que contienen. Al configurar un sistema de pantalla eficiente, ya sea a través de un dibujo de desbloqueo, un PIN de seguridad o una clave de entrada, se crea una primera línea de protección contra ingresos no autorizados. Los utilizadores deben seleccionar métodos que ofrezcan un balance entre protección y comodidad de uso, considerando la complejidad que requieren los patrones o claves más fuertes.

Además, habilitar características como la impronta dactilar y el identificación facial puede ofrecer un nivel extra de protección. Estas herramientas biométricas no solo permiten el acceso rápido del aparato, sino que también añaden una capa de protección que es más difícil de replicar. A la medida que la tecnología avanza, es crucial mantenerse informado sobre las actualizaciones y mejoras en estas herramientas de desbloqueo, ya que brindan métodos más seguros de defender nuestros información.

Finalmente, es aconsejable establecer herramientas de acceso remoto como Buscar Mi Dispositivo o Buscar Mi iPhone, las cuales facilitan localizar y salvaguardar dispositivos en caso de extravío. Estas herramientas, junto con el uso de sistemas como iCloud y Desbloqueo Mi, garantizan que en escenarios difíciles se pueda la data sin comprometer la protección. Establecer estas opciones no solo protege nuestros aparatos, sino que también fortalece la protección de nuestros datos privados.

Resguardo de Datos Personales

La protección de información personales es crucial en la época digital. Cada vez que accedemos a un aparato, ya sea un celular, una PC o una tableta, estamos ingresando a datos delicada que necesita ser protegida. Formas de acceso como dibujos, códigos PIN y contraseñas son la primordial barrera de defensa para proteger nuestra información privada a cubierta de entradas no permitidos. No obstante, es importante tener presente que la fuerza de estos métodos se basa de su complejidad y de nuestra compromiso a modificarlos de forma regular.

Aparte de los métodos tradicionales, la impronta dactilar y el identificación facial han logrado revolucionar la seguridad de los dispositivos móviles y computadoras. Estas innovaciones biométricas proporcionan un nivel extra de seguridad al fundarse en atributos singulares de cada individuo. Sin embargo, es necesario ajustar correctamente estas funciones y asegurarse de que están habilitadas, ya que una incorrecta configuración puede incrementar el riesgo de violaciones de protección.

Por último, al emplear recursos de desbloqueo remoto como Find My Device o Find My iPhone, es vital comprender cómo funcionan y las consecuencias de su utilización. Estas herramientas no solo facilitan recuperar un dispositivo perdido, sino también ofrecen la oportunidad de resguardar nuestros datos al permitir el borrado remoto si es preciso. La respuesta está en mezclar métodos de seguridad robustos con un uso consciente y educado de la tecnología para asegurar que nuestros información personales pertenezcan a salvo.